TACACS+ và RADIUS server cung cấp cho bạn khả năng quản lý truy cập các thiết bị trong mạng một cách tập trung với nhiều tính năng bảo mật tối ưu. privilege levels trong router Cisco là sự phân cấp về quyền của từng user đối với thiết bị. Bài viết này dựa vào ý tưởng kết hợp hai yếu tố trên để cung cấp một giải pháp quản lý mềm dẻo và nâng cao tính an toàn cho hệ thống mạng. Cả TACACS+ và RADIUS đều là hai giao thức có chức năng tương tự nhau.Vậy câu hỏi đặt ra là tại sao tác giả bài viết lại chọn TACACS+? Để trả lời câu hỏi thì ta hãy xem ưu điểm của TACACS+ trong vấn đề quản lý router:

RADIUS không cho phép kiểm soát những lệnh mà user được và không được phép sử dụng trên router. TACACS+ tỏ ra mềm dẻo và hữu dụng hơn trong vấn đề quản lý router nhờ vào việc cung cấp 2 phương thức kiểm soát việc uỷ quyền (authentication) cả trên phương diện user và group:

- Gán những câu lệnh có thể thực thi vào privilege levels và thông qua TACACS+ server để áp sự phân cấp về quyền này đến user truy cập vào.

- Xác định những lệnh mà có thể thực thi trên router lên user hoặc group thông qua những cấu hình trên TACACS+ server.

A. Phần 1: Chỉ sử dụng Privilege Levels

Privilege Levels

Mặc định trên router có sẵn 3 previlege levels:

- Privilege level 0: ít sử dụng. Gồm 5 lệnh: disable, enable, exit, help và log out

- Privilege level 1: non-privilege. Tương đương “ router>”

- Privilege level 15: privilege – tương đương bạn vào chế độ enable ( router#)

Levels từ 2-14 không được cấu hinh mặc định nhưng ta có thể cấu hình để chuyển đổi những lệnh giữa các levels với nhau. Để biết đang truy cập router ở level nào, ta gõ lệnh show privilege. Để biết những lệnh có thể sử dụng trong level tương ứng thì ta gõ ? khi đang truy cập ở level cần xác định.

Mô tả yêu cầu

- Cài đặt,cấu hình chứng thực và uỷ quyền cho user dựa vào privilege levels trênTACACS+ server

- Cấu hình AAA service trên router

- Dùng client với chương trình terminal kiểm tra kết quả.

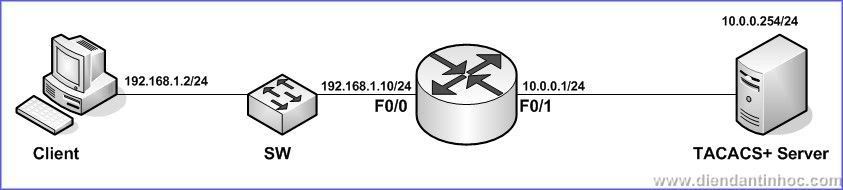

Thiết bị

Router Cisco 2691

Một PC cài Windows XP làm client

1 máy tính Windows Server 2003 cài chương trình Cisco Secure ACS. Link:

- http://rapidshare.com/files/117780965/Cisco_Secure_ACS_4.0.1.27__Full_.rar

- http://www.mediafire.com/?xwmgyygf2f4

Các bước thực hiện

1.Cài đặt và cấu hình TACACS+ server:

a.Việc cài đặt không khó, cần chú ý các vấn đề sau:

- Dùng Internet Explorer 6SP1 hoặc Nescape 7 trở lên

- Cài đặt Java. Link: www.java.com

- Check tất cả các ô.

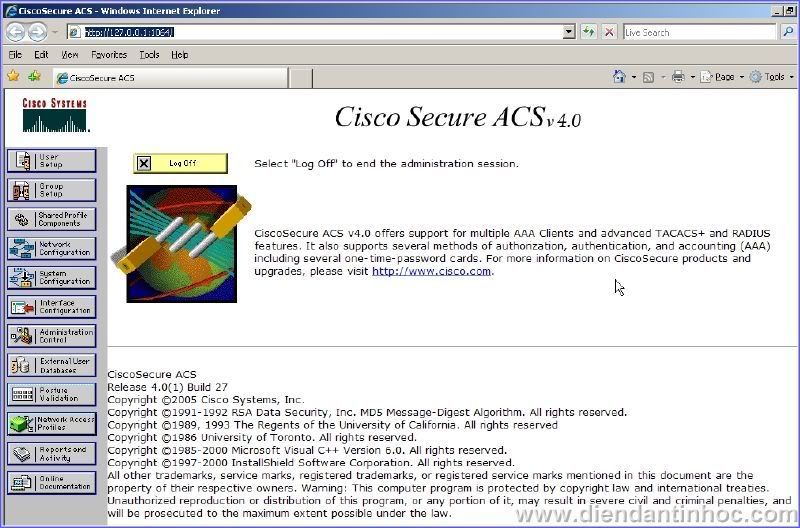

Sau khi cài đặt xong. Click vào biểu tượng ACS admin trên destop để truy cập vào server thông qua trình duyệt web

Hình 1: Giao diện chính của chương trình Cisco Secure ACS 4.0

b.Cấu hình trên TACACS+ Server:

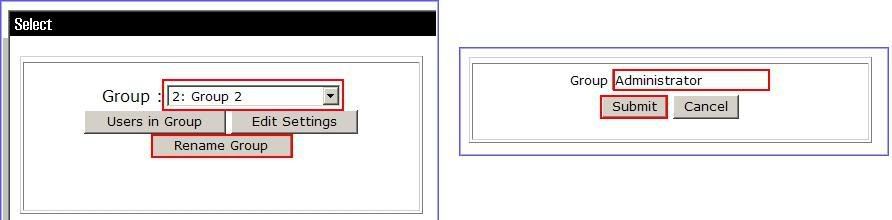

Bước 1: Tạo group

Ở đây chúng ta sẽ tạo ra 2 nhóm. Nhóm một là Administrator có quyền privilege level 15 và nhóm guest có quyền privilege level 0.

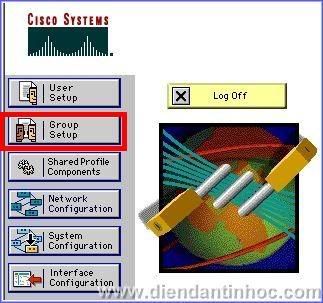

Vào menu Group Setup

Hình 2: Tạo Group

Chọn một group bất kỳ rồi chọn Rename Group. Nhập vào Administrator rồi click Submit.

Hình 3: Tạo Group mang tên Administrator

Làm tương tự để tạo ra thêm một group nữa tên Guest. Tiếp đến ta phân quyền cho 2 nhóm theo privilege level như đã nói ở trên: Trước hết ta phân quyền cho nhóm Administrator.

Chọn Group là Administrator rồi sau đó chọn Edit Settings

Hình 4: Cấu hình cho từng group

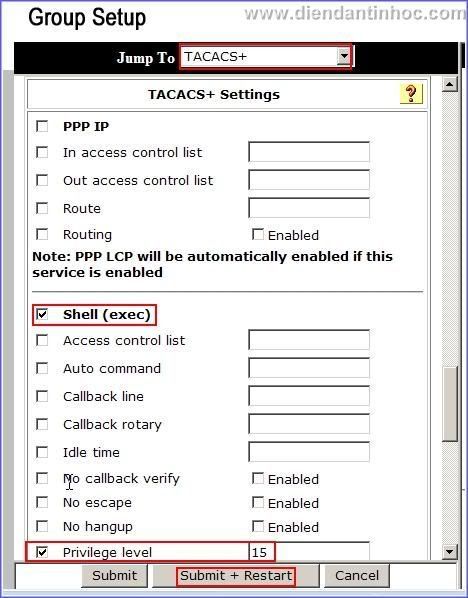

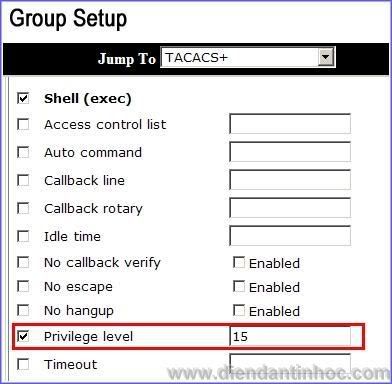

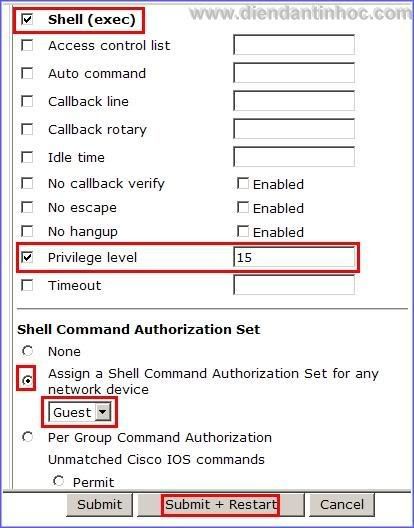

Trong cửa sổ Group Setup tiếp theo ta làm lần lượt như sau;

- Chọn TACACS+ trong mục Jump to

- Check vào Shell (exec)

- Check vào Privilege Level và nhập vào thông số 15

- Chọn Submit + Restart

Hình 5: Cấu hình cho nhóm Admin ở mức Privilege Level 15

Như vậy, những user nào thuộc group Adminstrator khi kết nối vào router thông qua TACACS+ server sẽ có bộ quyền ở mức 15.

Việc cấu hình cho nhóm Guest ở Privỉlege Level 0 tương tự như vậy.

Bước 2: Tạo user và add user vào group

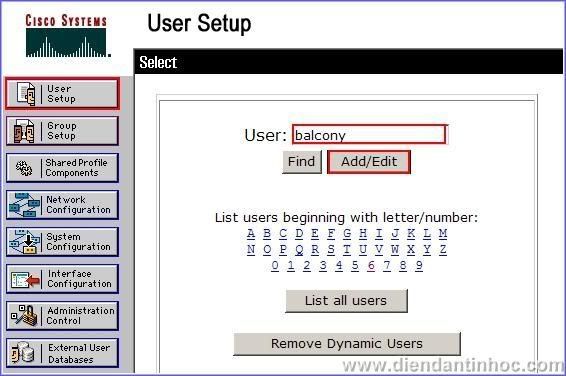

Chúng ta sẽ tạo user mang tên balcony thuộc group Aministrator và user mang tên Guest thuộc nhóm Guest

Vào menu User, nhập vào tên balcony, chọn Add/Edit

Hình 6: Thêm user mang tên balcony

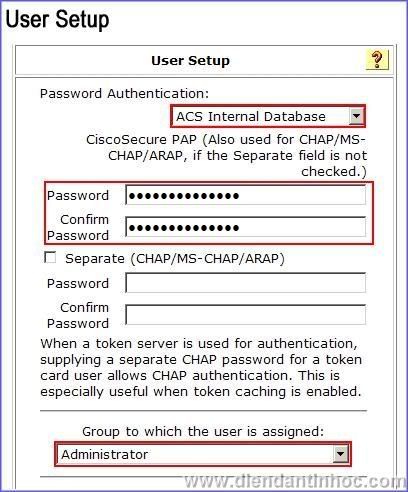

Trong màn hình User Setup tiếp theo ta cần nhập các thông số sau:

- Password authentication: ACS internet Database

- Password cho user balcony

- Chọn nhóm cho user này là Administrator.

Hình 7: Cấu hình cho user balcony

Việc tạo và cấu hình cho user Guest và group Guest ta làm tương tự.

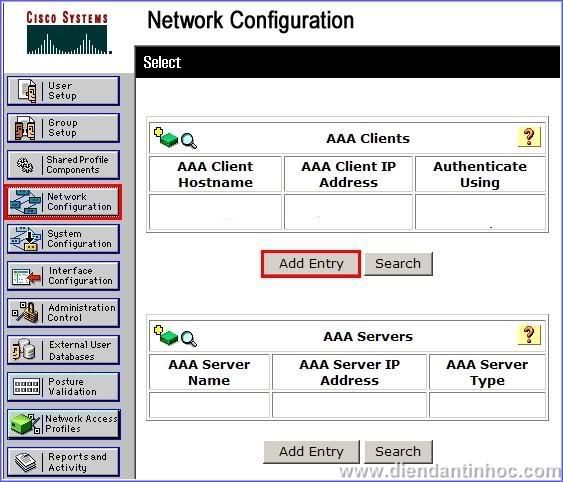

Bước 3: Cấu hình AAA server và Client:

Vào menu Network Configuration. Trước tiên ta cấu hình AAA client.

Click vào Add Entry trong phần AAA Client

Hình 8: Chọn phần cấu hình AAA Client

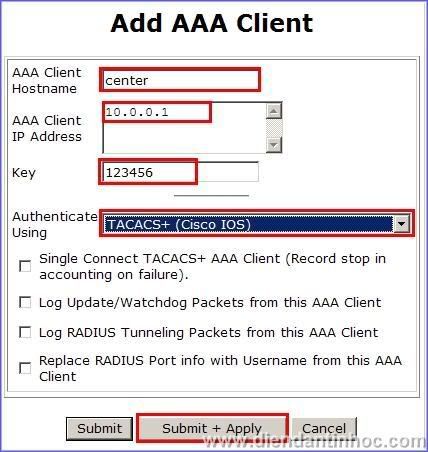

Trong cửa sổ tiếp theo ta cần nhập các thông số sau:

- AAA Client hostname: hostname của router (center)

- AAA IP address: địa chỉ của router 10.0.0.1

- Key: khoá thương lượng giữa router và server ( ta chọn tuỳ ý và cần phải khớp với giá trị sẽ nhập khi cấu hình router)

- Authentication Using: Tất nhiên là chọn TACACS+

Sau đó ta chọn Submit + Apply

Hình 9: Cấu hình cho AAA client

Tiếp theo ta sẽ cấu hình cho AAA Server:

Chọn Add Entry trong phần AAA server:

Hình 10: Chọn cấu hình thêm một AAA server.

Nhập vào các giá trị sau:

- AAA server name: đặt tùy ý

- AAA server IP: địa chỉ IP của máy cài TACACS+

- Key: khoá giao trước ( trùng với khoá lúc nãy là 123456)

- AAA server type: Chọn TACACS+

Chọn vào Submit + Apply

Hình 11: Cấu hình thông số cho AAA server

2.Cấu hình trên router:

Sau đây là những lệnh cấu hình chính : Chú ý là những lệnh này dùng cho Cisco IOS 12.05 trở về sau

center(config)#aaa new-model

center(config)#aaa authentication login default group tacacs+

center(config)#aaa authorization exec default group tacacs+

center(config)#tacacs-server host 10.0.0.254 //IP của TACACS+ server

center(config)#tacacs-server key 123456 //key nhập ở trên

Cấu hình nhìn chung tương đối đơn giản. Dưới đây là link download toàn bộ file cấu hình của router Center:

3. Kiểm tra hoạt động:

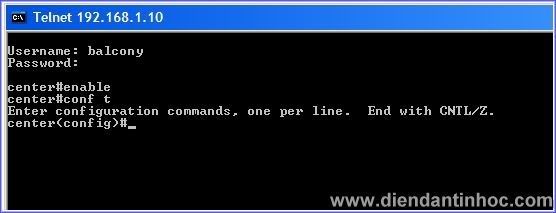

Sử dụng một client chạy Windows XP và dùng command line telnet vào router Center để kiểm tra cấu hình bằng hai tài khoản balcony (admin) và Guest (guest)

Trên client ta vào CMD và gõ lệnh telnet 192.168.1.10 . Thông báo yêu cầu nhập username và password sẽ hiện lên. Ta nhâp vào balcony và password tương ứng như đã cấu hình:

Hình 12: Truy cập vào router với tài khoản level 15

Ta thấy như hình, với level 15 khi login vào router đã ở chế độ privilege.

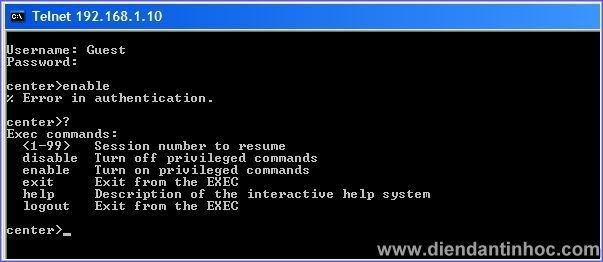

Tiếp theo ta thử login vào với tài khoản Guest:

Hình trên chứng tỏ user Guest với level 0 như ta đã cấu hình thì chỉ có thể sử dụng 5 lệnh như đã nêu ở đầu bài

B. Phần 2: Kết hợp Privilege Levels và Command Authorization:

Như đã đề cập ở trên. Ưu điểm của TACACS+ so với RADIUS đó là chức năng Command Authorization. Nói nôm na đó là xác định những lệnh mà user có thể hoặc không thể sử dụng khi truy cập vào.

Vậy lúc này thì những lệnh mà một user khi login vào thiết bị có thể thực hiện chính là những lệnh nằm trong Privilege Levels của họ trừ đi những lệnh mà chúng ta cấu hình trong Command Authorization.

Mô tả yêu cầu:

Dựa trên hai group sẵn có ở trên là Administrator ta cấu hình thêm như sau:

- Administrator với Level 15 nhưng không thể xoá startup-config

- Guest lúc này ta set lên level 15 luôn nhưng chỉ có phép sử dụng lênh Show

Các bước thực thực hiện

Như đã nói ở trên, trước hết ta set quyền của nhóm Guest ở mức 15. Việc set lên Level 15 bây giờ chỉ có ý nghĩa đó là maximum Level. Tất cả đều phụ thuộc vào Command Authorization mà bạn sẽ set sau này.

Hình 14: Chỉnh Level của group Guest lên 15

Bước 1: Tạo những mẫu Command Authorization – một nhóm những lệnh có thể hoặc ko thể thực thi dành cho user.

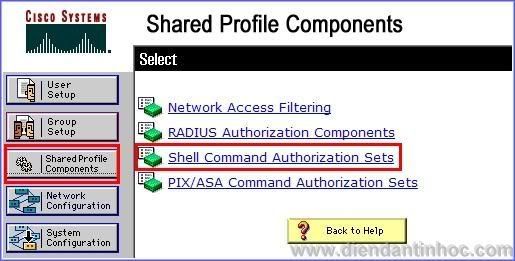

Trước tiên ta vào menu Shared Profile Components. Click vào Shell Command Authorization Sets

Hình 15: Chọn chức năng cấu hình Command Authorization

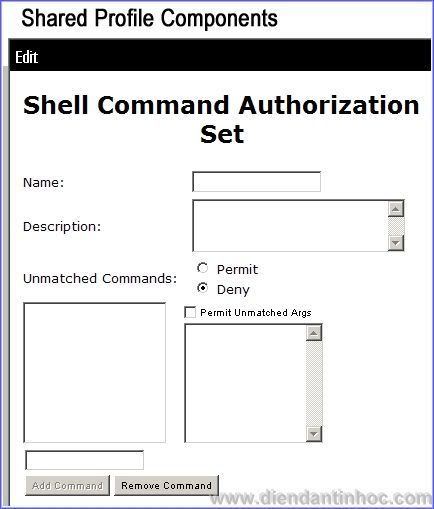

Bấm vào nút Add để thêm vào một mẫu mới. Nội dung cấu hình gồm các phần với ý nghĩa như sau:

Hình 16: Khung cấu hình Command Authorization

.Name: Tên của mẫu cấu hình bạn sẽ đặt.

.Unmatched Commands: Chỉ định cách mà server sẽ thực hiện với những lệnh mà bạn không nhập bên dưới. ( 2 tuỳ chọn là Permit và Deny )

.Args: argument. Ví dụ ip route, ip interface brief.. là args của lệnh show

.Permit Unmatched Args: Cho phép các args mà bạn ko nhập vào. Nếu bạn không check vào thì máy tự hiểu là Deny.

.Add Command: Thêm vào một lệnh mới. Để thêm vào một lệnh thì bạn nhập vào và sau đó nhấn Add Command. Tiếp theo là bạn sẽ nhập thêm những Args của lệnh đó với cấu trúc : permit/Deny arg. Để nhập thêm một Arg thì bạn nhấn enter để xuống dòng. Để dễ hiểu thì ta đi vào cấu hình như sau:

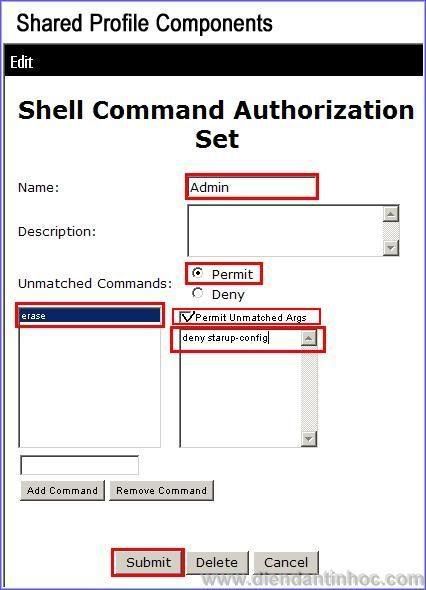

Tạo mẫu cho nhóm Admin: Nhóm Admin được sử dụng tất cả các lệnh ở Level 15 trừ lệnh erase startup-config. Ta làm như sau:

.Nhập vào Name là Admin

.Unmatched commands: chọn permit – tức là cho phép tất cả các lệnh.

.Nhập erase rồi chọn Add command

.Click vào erase, gõ vào khung bên phải deny startup-config

.Check vào permit unmatched Args nếu ko máy sẽ cấm cả các Args khác của lệnh erase

.Xong ta nhấn Submit

Hình 17: tạo mẫu command authorization cho group Admin

Tạo mẫu cho nhóm Guest:

Nhóm Guest hiện đang ở Level 15, tức là có đầy đủ quyền hạn của Admin nên ta thực hiện theo ý tưởng là permit một số lệnh, còn lại là deny all. Cụ thể là chỉ cho phép Guest thực hiện 2 lệnh: show ip route và show ip interface brief

.Nhập vào Name là Guest

.Unmatched commands: Chọn Deny

.Add command Show. Khung bên phải nhập vào deny run; permit ip route; permit ip interface brief

.Thực ra nhập vào deny run là thừa bởi việc không check vào Permit unmatched Arg đã ngầm thực hiện lệnh này.

.Click vào Submit.

Hình 18: Tạo mẫu cho group Guest

Bước 2: Cấu hình Command Athorization cho từng group

Bước 1 ta chỉ cấu hình những mẫu cho từng group, sang bước này ta sẽ áp những mẫu đó vào từng nhóm thích hợp.

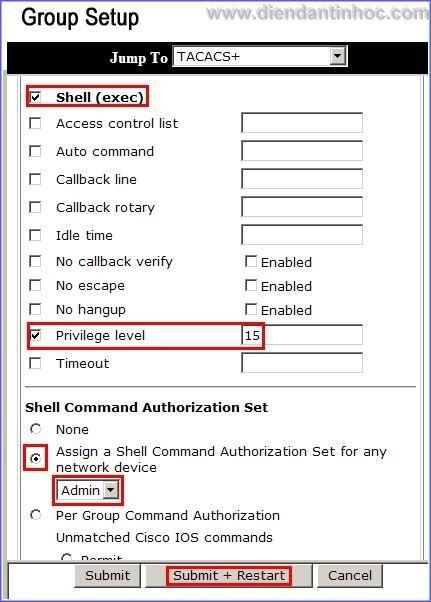

Cấu hình cho nhóm Admin:

+Vào menu Group Setup. Chọn group name là Administrator như đã cấu hình. Click vào Edit Setting

+Kéo thanh cuộn xuống. Ở phần Shell Command Authorazation Sets ta chọn Assign Shell Command Authorization Set for any network devices. Click vào và chọn Admin ngay bên dưới.

+Click vào Submit + Restart

Hình 19: Cấu hình cho nhóm Admin.

Cấu hình cho nhóm Guest :

Ta làm tương tự:

Hình 20: Cấu hình cho nhóm Guest

Bước 3: Cấu hình trên router

- center(config)#aaa new-model

- center(config)#aaa authentication login default groutacacsp +

- center(config)#aaa authorization exec default group tacacs+

- center(config)#aaa authorization commands 15 default group tacacs+

- center(config)#tacacs-server host 10.0.0.254

- center(config)#tacacs-server key 123456

Bước 4: Kiểm tra hoạt động

Trên PC, ta mở command line và telnet vào địa chỉ 192.168.1.10 của router:

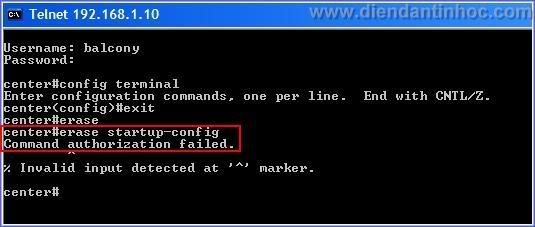

Tài khoản Admin cho ta kết quả:

Như ta thấy hình bên dưới thì kết quả của lệnh erase startup-config là authorization failed

Hình 21: Login bằng tài khoản nhóm Admin

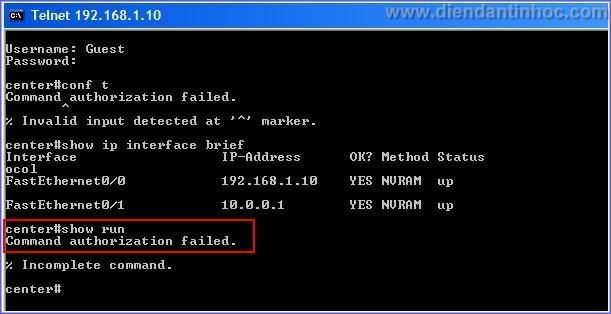

Tài khoản Guest:

Hình 22: Login bằng tài khoản Guest

Hình trên cho ta thấy tài khoản Guest chỉ có thể sử dụng 2 lệnh như đã cấu hình.

Hạn Chế:

Do không có điều kiện thực hành trên thiết bị thật nên mình sử dụng 2 chương trình giả lập rất uy tín đó là Dynamip và Microsoft Virtual PC 2007

Bài viết trên chỉ là hướng dẫn sử dụng. Các bạn khi sử dụng phải tuỳ biến để phù hợp với yêu cầu mình cần.

Download bản PDF của bài viết theo các đường link bên dưới: